Was ist VEC?

Rein technisch gesehen ist VEC eine Form von BEC, unterscheidet sich jedoch durch den erforderlichen Grad an Raffinesse, Sourced Intelligence und eine ausgebuffte Anpassung - sowie durch ihr hohes „Auszahlungspotenzial“. BEC-Betrug beruht auf Skaleneffekten, um Leads in finanzielle Gewinne umzuwandeln. Bei einem typischen BEC-Schema sammeln die Betrüger Informationen über mögliche Zielpersonen, indem sie berufliche Funktionen und Kontakt-E-Mail-Adressen sowie den Namen des CEO oder anderer hochrangiger Führungskräfte recherchieren. Der Betrüger nutzt dann diese Informationen, um die E-Mail-Adresse einer vertrauenswürdigen Führungskraft zu fälschen und E-Mails an untergeordnete Mitarbeiter zu senden, in denen er um Überweisungen oder Geschenkkarten bittet. Eine gewisse Anzahl von Empfängern wird zu einer Zahlung veranlasst werden.

Doch je weniger Personen sich verleiten lassen auf solche Forderungen zu reagieren, desto weniger erfolgreich ist die Kampagne. Im Gegensatz dazu ist ein VEC wesentlich heimtückischer. Das Front-End dieser Angriffe kann genauso umfangreich sein wie bei BEC-Kampagnen, aber sobald ein E-Mail-Konto innerhalb einer Zielorganisation kompromittiert wurde, müssen die Bedrohungsakteure extrem viel Geduld aufbringen. Sie lauern im Hintergrund und finden Möglichkeiten, weitere E-Mail-Konten zu kompromittieren, wobei sie es vorrangig auf die Finanzabteilung abgesehen haben.

Dies sind die wichtigsten Konten, da sie über die entsprechenden Befugnisse verfügen, um Rechnungen an die Kunden des Unternehmens auszustellen oder die Begleichung von Kundenrechnungen zu genehmigen.

Anatomie eines Angriffs

„Vendor Email Compromise“, d. h. der E- Mail Betrug von Lieferfirmen, breitet sich von einem Unternehmen aus wie eine ansteckende Krankheit auf das erweiterte Unternehmen aus. Kapitalkräftige, organisierte Internet-Verbrecherbanden nutzen gekaperte geschäftliche E-Mail-Konten und Social-Engineering-Taktiken, um Insider-Informationen zu sammeln, die dann für sorgfältig ausgearbeitete und zeitlich abgestimmte Angriffe verwendet werden. Auf diese Weise „vererben“ die Partner ein der Lieferkette das Risko, während andere Mitarbeiter verleitet werden offenbar unverfängliche, jedoch gefährliche Aktionen auszuführen.

PHASE 1: ERSTER Zugang

E-Mail-Konto kompromittieren

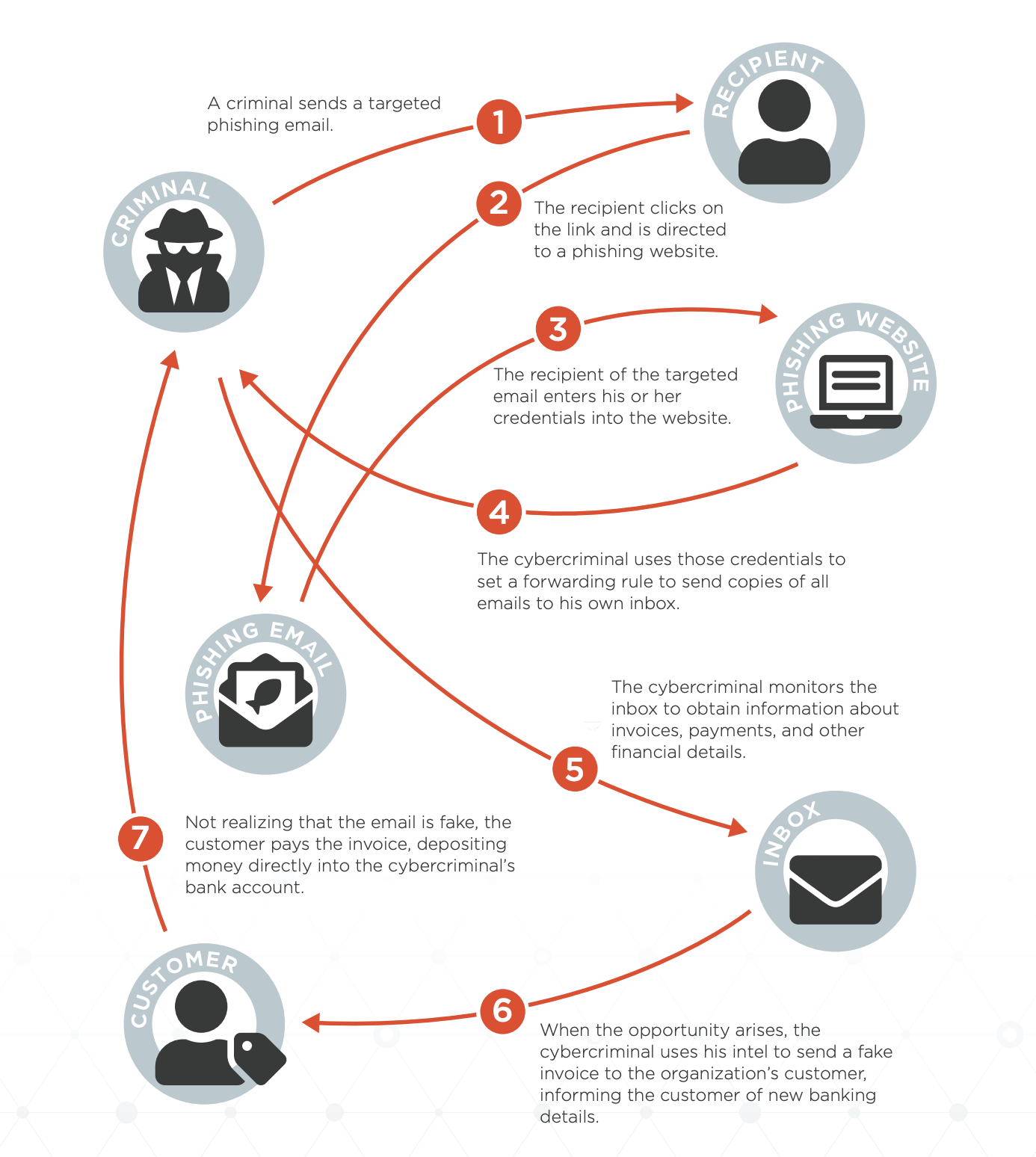

Der erste Schritt in der VEC-Angriffskette besteht darin, geschäftliche E-Mail-Konten zu kompromittieren, die zum Sammeln von Informationen verwendet werden können, um sie später im Angriffsprozess auszunutzen. Phishing-Nachrichten imitieren häufig Anmeldeseiten von Microsoft OneDrive oder DocuSign sowie Voicemail- und Faxnachrichten.

PHASE 2: EINRICHTEN

Auf die Lauer legen

Sobald ein geschäftliches E-Mail-Konto kompromittiert wurde, werden Weiterleitungsregeln eingerichtet, die es Kriminellen ermöglichen, unbemerkt E-Mails zu lesen, Informationen zu sammeln und auf einen günstigen Zeitpunkt für einen Angriff zu warten (z. B. wenn eine Rechnung fällig ist).

PHASE 3: AUSKUNDSCHAFTEN

Intelligenz sammeln

Ausgestattet mit einer legitimen Identität und Insider-Informationen haben es Kriminelle oft auf Mitarbeiter abgesehen, die in den Zahlungsprozess eingebunden sind. Sie sammeln darüber hinaus wichtige Informationen, wie z. B. Fälligkeitsberichte, Rechnungsbeträge, Zahlungsbedingungen und Kontaktdaten für die Rechnungsstellung.

PHASE 4: Monetarisieren

Das Unternehmen betrügen

Gefälschte, aber äußerst realistische E-Mails werden mit nahezu perfektem Timing und Kontext verschickt, um die Empfänger zu veranlassen, Zahlungsanweisungen zu ändern, gefälschte Rechnungen zu bezahlen und vertrauliche Informationen preiszugeben, um das Unternehmen oder die Person zu betrügen.

Der Fortra-Vorteil

Gefälschte E-Mails von legitimen Konten unterscheiden

VEC-Angriffe gehen von legitimen E-Mail-Konten aus, die gekapert wurden. Die Nachrichten passieren die Domänenauthentifizierung und kommen an Whitelists und anderen Sicherheitskontrollen vorbei.

Sie sind selbst für geschulte Sicherheitsexperten nicht zu erkennen und enthalten sehr überzeugende geschäftliche und persönliche Angaben.

Agari erkennt diese sich schnell entwickelnden VEC-Angriffe und kann durch eine richtlinienbasierte, automatische forensische Analyse, welche die Identität hinter der Nachricht versteht, verhindern, dass sie in die Posteingänge der Mitarbeiter gelangen.

Die Entstehung von VEC

Agari-Forscher haben einen Cyberkriminellen-Ring in Westafrika aufgedeckt, die VEC nutzte, um die Kommunikation von Hunderten von Unternehmen zu überwachen und Millionen aus deren globalen Lieferketten zu stehlen.

Dieser Leitfaden bietet einen detaillierten Einblick in die VEC-Angriffskette aus erster Hand.

Schutz vor der Übernahme von E-Mail-Konten

Der erste Schritt zur Verhinderung eines VEC-Angriffs ist die Erkennung kompromittierter geschäftlicher E-Mail-Konten.

Agari prüft eingehende Nachrichten, aber auch solche, die zwischen Mitarbeitern im Unternehmen fließen, auf Anzeichen einer Gefährdung.

Dieser einzigartige Ansatz kann betrügerische Nachrichten erkennen, die von legitimen E-Mail-Konten stammen.

Sehen Sie den Cloud-E-Mail-Schutz in Aktion

Auf dieser Produkttour erfahren Sie, warum Unternehmen Cloud Email Protection zum Schutz ihrer Posteingänge einsetzen.