Herausforderungen und Bedrohungen durch Domänen-Impersonation

Cyberkriminelle nutzen Domänen-Impersonation, um sich finanzielle Vorteile zu verschaffen oder an sensible Daten zu gelangen. Diese Art der Impersonation gewinnt zunehmend an Bedeutung. Laut dem Fortra 2023 Domain Impersonation Report wird die durchschnittliche Marke jeden Monat von 40 Look-Alike-Domains angegriffen. Wenn man diese Bedrohung zu den Ressourcenproblemen hinzufügt, mit denen Unternehmen zu kämpfen haben, ist es kein Wunder, dass es schwierig sein kann, Nachahmungen zu stoppen.

Die beiden häufigsten Arten von Domänen-Impersonation sind Look-Alike-Domains und E-Mail-Spoofing.

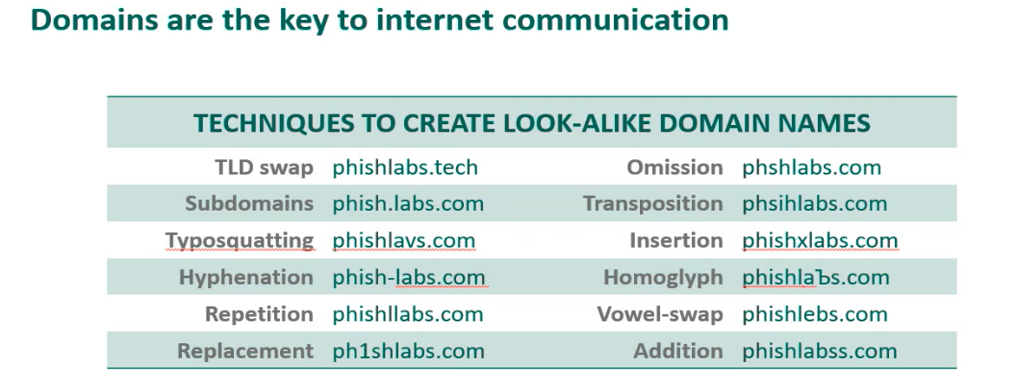

Look-Alike-Domains sind Domänen, die nahezu identisch oder zum Verwechseln ähnlich sind, jedoch leicht verändert und die mit einer Verschleierungsabsicht registriert wurden.

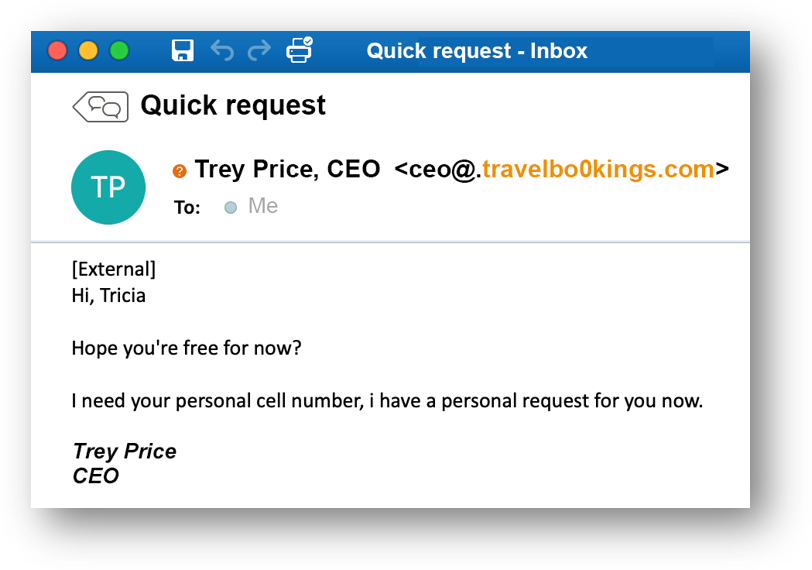

E-Mail-Domain-Spoofing ist eine der häufigsten Formen cyberkrimineller Aktivitäten und wird bei Phishing- und Spam-Angriffen eingesetzt. Es ist keine registrierte Domäne erforderlich, da es sich um eine Fälschung einer E-Mail-Absenderadresse handelt.

Eine mit einer verschleierten Domäne gesendete E-Mail

Domain-Impersonation-Schutzprodukte

DMARC-Schutz für die E-Mail-Authentifizierung

Eine weitere Möglichkeit zur Bekämpfung von Impersonation ist die Implementierung von DMARC-Reject für Ihre E-Mail-Domänen. Wenn ein Cyberkrimineller Ihre Domäne für E-Mail-Bedrohungen nutzt, kann er die Kunden eines Unternehmens in die Irre führen und so die Marke des Unternehmens und das Vertrauen der Kunden langfristig schädigen. DMARC ist ein wichtiges E-Mail-Authentifizierungsprotokoll, mit dem Administratoren verhindern können, dass Hacker Domänen für E-Mail-Spoofing, die Imitation von Führungskräften und Spear-Phishing missbrauchen. Aber E-Mail ist kompliziert und die richtige E-Mail-Authentifizierung ist entscheidend, damit nur gefälschte E-Mails blockiert werden.

Domain-Überwachung

Ein Unternehmen sollte auch den Schutz von Domänen vor Bedrohungen wie Look-Alike-Domänen in Betracht ziehen. Domains sind für ein Unternehmen von entscheidender Bedeutung und werden von Cyberkriminellen mithilfe von ähnlich aussehenden (Look-Alike) Domains für lukrative Gewinne genutzt. Laut dem Domain Impersonation Report von Fortras wird die durchschnittliche Marke von 40 Look-Alike-Domänen pro Monat angegriffen.

Aufgrund von Ressourcenproblemen ist es für ein Unternehmen jedoch schwierig, nur auf sich gestellt gegen solchen Look-Alike-Domains vorzugehen. Eine Lösung, die Daten sammelt, kuratiert und mit schnellen, effektiven Takedowns Abhilfe schafft, ist für eine ordnungsgemäße Domain-Überwachung unerlässlich.

Domain-Impersonation stoppen

Unternehmen müssen den Schutz von Domänen zu einem Bestandteil ihres allgemeinen Cybersicherheitsplans machen. Der Aufwand für die Sicherheit von Domänen und Unterdomänen übersteigt jedoch häufig die Möglichkeiten der meisten Unternehmen. Die Domain-Services-Komponente umfasst die Erkennung, Analyse, Eindämmung und Überwachung von Domains in Bezug auf die folgenden Punkte:

- Domains, die Marken oder identifizierte Begriffe enthalten

- „Böswillige“ Verwendung, deren Zweck der Diebstahl von Kundendaten, die Veränderung von Kundentransaktionen ist oder die andere Eigenschaften mit einem Hinweise auf eine betrügerische Aktivität aufweisen.

- „Unbefugte“ Verwendung

Zum Kampf gegen Domain-Impersonation gehört auch die Implementierung von DMARC-Reject auf E-Mail-Domains. Wenn ein Cyberkrimineller eine Domäne für E-Mail-Bedrohungen nutzt, kann er die Kunden eines Unternehmens in die Irre führen und so die Marke des Unternehmens und das Vertrauen der Kunden langfristig schädigen. Fortra DMARC-Schutz ist ein E-Mail-Authentifizierungsprotokoll, mit dem Administratoren verhindern können, dass Hacker Ihre Domänen für E-Mail-Spoofing, die Imitation von Führungskräften und Spear-Phishing missbrauchen.

Letztendlich müssen böswillige Domänen abgeschaltet werden, um einen erfolgreichen Schutz vor Impersonation zu gewährleisten. Fortra rationalisiert Takedowns und leitet sofortige Maßnahmen auf Domains ein, die Phishing-Angriffe hosten. Dadurch werden die Ausgaben der Unternehmen für die Überwachung/Verwaltung von Registrierungen reduziert.